如何确保计算机系统集成中防盗措施的有效性

在当今信息技术高度发达的时代,计算机系统集成已成为企业运营和管理的核心支撑。随着系统复杂性的增加和网络威胁的多样化,仅实施防盗措施(包括物理安全和网络安全)已不足以保证系统安全。确保这些措施的有效性,是系统集成项目中至关重要的一环。本文将探讨在计算机系统集成完成后,如何通过一系列策略与实践来验证和维持防盗措施的有效性。

一、建立全面的安全策略与框架

防盗措施的有效性首先源于一个科学、全面的安全策略。在系统集成规划阶段,就应将安全作为核心需求,制定涵盖物理访问控制、网络防火墙、入侵检测、数据加密、身份认证等多层次的安全框架。该框架需与企业的业务目标和风险承受能力相匹配,并明确各项措施的责任人与执行标准。

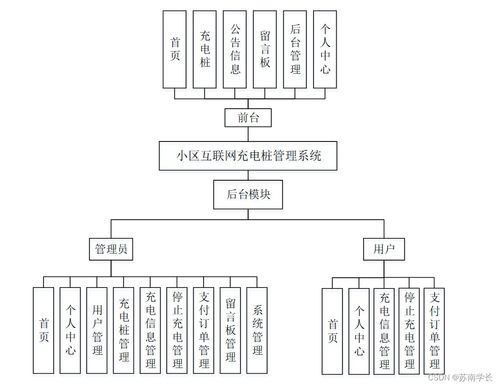

二、实施分层的防护体系

有效的防盗不能依赖单一手段,而应构建一个“纵深防御”体系:

- 物理层安全:确保服务器机房、网络设备间等关键区域有严格的门禁系统、监控摄像头和报警装置。定期检查这些设备的运行状态,防止因设备故障或人为疏忽导致物理入侵。

- 网络层安全:通过防火墙、虚拟专用网(VPN)、入侵防御系统(IPS)等技术,控制网络流量,隔离敏感区域。定期更新规则库,以应对新型网络攻击。

- 主机与应用层安全:在服务器和终端设备上安装防病毒软件、主机入侵检测系统(HIDS),并及时修补系统与应用程序的安全漏洞。对关键应用实施代码审计和渗透测试。

- 数据层安全:对存储和传输中的敏感数据进行加密,并实施严格的访问控制策略,确保只有授权人员才能访问特定数据。

三、进行定期的安全评估与测试

防盗措施部署后,绝不能“一劳永逸”。必须通过持续的评估来检验其有效性:

- 漏洞扫描与渗透测试:定期聘请专业安全团队或使用自动化工具,模拟黑客攻击方式,主动发现系统集成环境中的安全弱点。这能直观地暴露防盗措施是否真的“防得住”。

- 安全审计与日志分析:集中收集并分析网络设备、安全设备、服务器和应用程序产生的日志。通过异常行为分析,可以及时发现潜在的入侵企图或已发生的安全事件,验证监控和检测措施是否生效。

- 合规性检查:对照行业安全标准(如等保2.0、ISO 27001)或企业内部安全政策,定期审查各项防盗措施的落实情况和配置是否符合要求。

四、强化人员培训与意识管理

技术措施再完善,也可能因人员失误而失效。因此,确保有效性必须包含对人的管理:

- 对系统管理员、网络工程师和普通员工进行定期的网络安全意识培训,教育他们识别钓鱼邮件、防范社会工程学攻击、遵守密码管理规范等。

- 明确岗位安全职责,实施最小权限原则,避免因权限过度集中或滥用导致内部威胁。

五、建立应急响应与持续改进机制

防盗措施有效性的最终体现,是当安全事件发生时能否快速响应和恢复:

- 制定并演练详细的安全事件应急响应预案,确保团队在遭遇入侵、数据泄露等事件时能有序应对,及时遏制损失。

- 每次安全事件或演练后,都应进行复盘,分析防盗措施失效的原因,并以此为依据优化安全策略、更新防护设备或调整配置,形成一个“计划-实施-检查-改进”(PDCA)的闭环管理过程。

结论

在计算机系统集成中,防盗措施的有效性不是一个静态的结果,而是一个动态的、需要持续投入和维护的过程。它依赖于前瞻性的规划、多层次的技术防护、严格的测试验证、深入的人员教育以及敏捷的应急机制。只有将安全思维贯穿于系统集成生命周期的始终,并不断通过评估和改进来“确保”措施落地见效,才能真正构建起坚固的数字化防线,保障企业信息资产的安全与业务的稳定运行。

如若转载,请注明出处:http://www.maiquanmall.com/product/45.html

更新时间:2026-02-25 09:17:22